Pericia informática: Puntos periciales en procesos penales

Un aspecto determinante en la ejecución de una pericia informática, son los llamados “Puntos periciales – PP”. Estos determinan laA propósito de los riesgos de suplantación

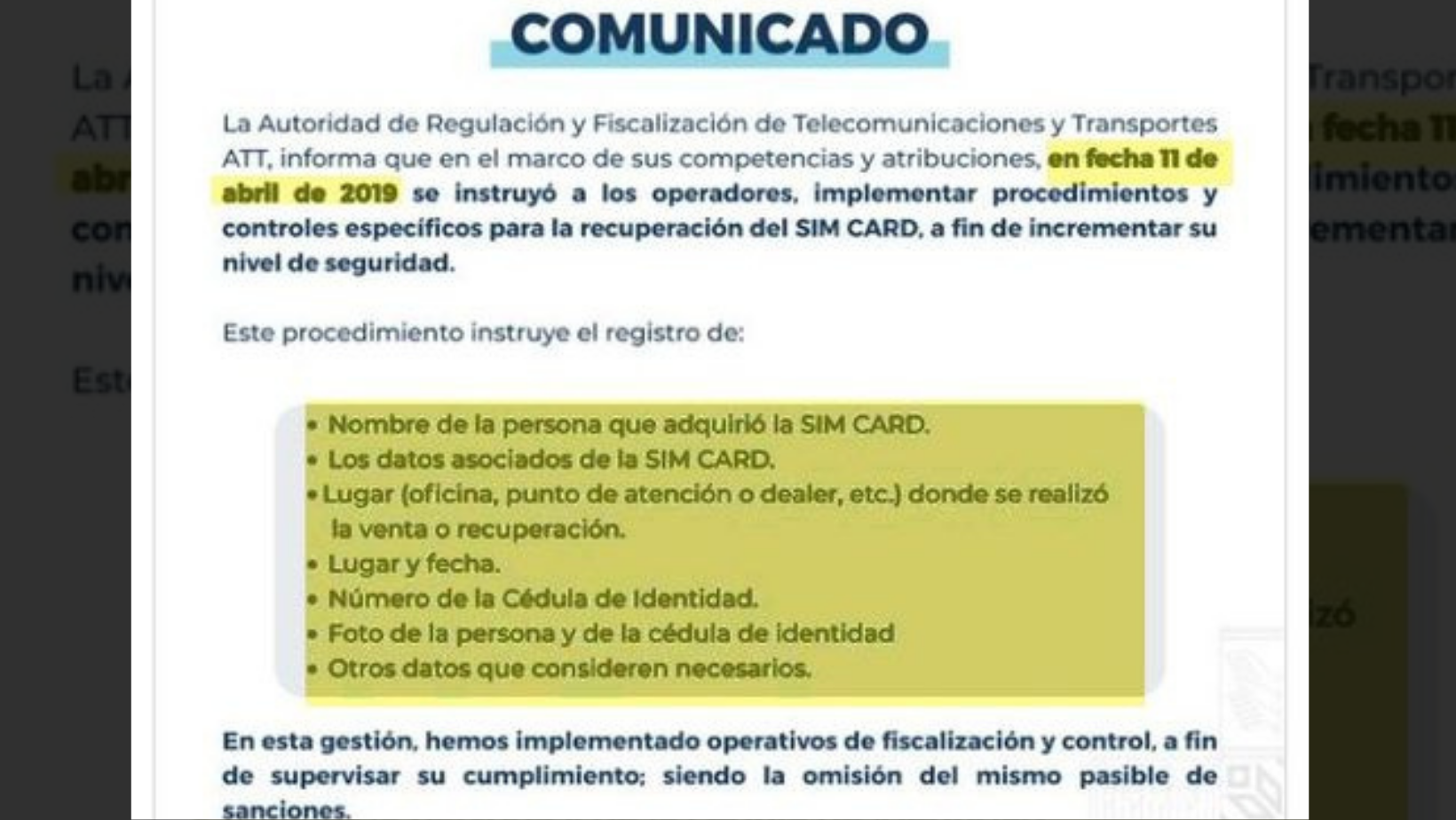

Guido Rosales Uriona La seguridad de Acceso comprende básicamente dos procesos. La identificación del solicitante y la autenticación del mismo.Espionaje digital en la oficina… en pandemia

Se dice mucho sobre la privacidad, pero aun se encuentran casos donde se esta vigilando las acciones de los funcionariosGlobal Cybersecurity index (GCI) 2018

Guido Rosales Uriona / Inmediaciones Mas allá de tratar de rebatir o debatir el resultado, tenemos que analizar de maneraTAF 5: BORRADO DE CIBER HUELLAS

Guido Rosales Uriona / Inmediaciones Por diferentes motivos los eventos deben dejar huella de su ocurrencia. Esta huella generalmente tieneNepotismo empresarial en tiempos de RRSS

Guido Rosales Uriona / Inmediaciones Nepotismo: más allá del sector publico Si bien el nepotismo está asociado al sector púbico,TAF 4: Autoinfección con Malware

Continuando con la SAGA TAF – Técnicas Anti Forenses, hoy vamos a referirnos a la acción de AUTOINFECCIÓN CON MALWARE.TAF 3: Borrado seguro – WIPE

Guido Rosales Uriona / Inmediaciones Continuando con la tercera entrega, hoy vamos a referirnos a la técnica de borrado seguroTAF 2: Defragmentación de disco

Siguiendo con las Técnicas ANTIFORENSES, hoy vamos a comentar el utilitario, por cierto muy antiguo en el contexto del sistema- 1

- 2